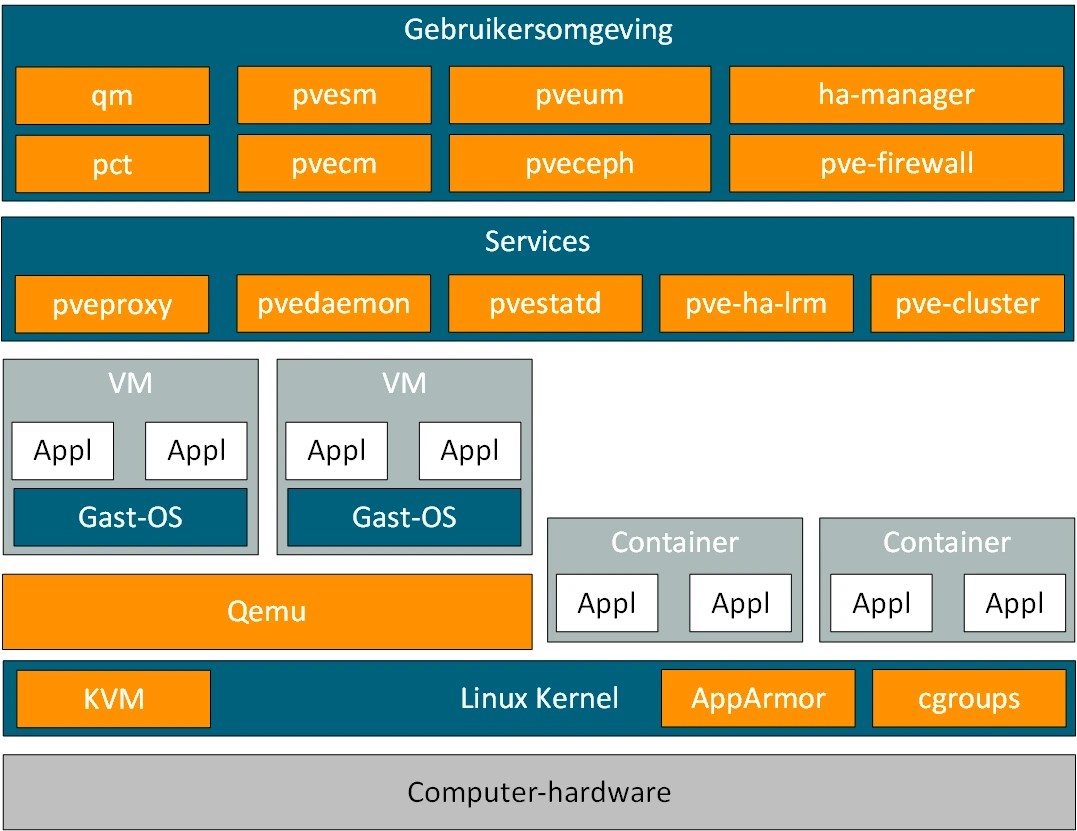

Proxmox Virtual Environment (VE) — это мощная платформа для виртуализации, которая объединяет гипервизоры KVM и контейнеры LXC в едином интерфейсе.

Однако, как и любая другая система, Proxmox требует должного внимания к вопросам безопасности.

В этой статье мы рассмотрим лучшие практики защиты Proxmox от атак, включая обновления, настройки аутентификации, сетевую безопасность, управление пользователями и резервное копирование.

1. Регулярные обновления и патчи Proxmox VE

Обновление системы

Регулярное обновление системы Proxmox является одним из основных аспектов обеспечения безопасности.

Убедитесь, что у вас всегда установлены последние обновления и патчи, чтобы защититься от известных уязвимостей.

apt update && apt upgrade -y

Подписка на репозитории

Использование подписок на корпоративные репозитории Proxmox поможет вам получать критические обновления и патчи безопасности быстрее. Для этого выполните следующую команду:

echo "deb https://enterprise.proxmox.com/debian/pve buster pve-enterprise" > /etc/apt/sources.list.d/pve-enterprise.list

2. Аутентификация и авторизация

Сильные пароли

Используйте сложные пароли для всех учетных записей в системе. Пароли должны содержать комбинацию букв верхнего и нижнего регистра, цифр и специальных символов. Например, вместо простого пароля password используйте P@ssw0rd!123.

Двухфакторная аутентификация (2FA)

Включите двухфакторную аутентификацию для доступа к веб-интерфейсу Proxmox. Это значительно повысит безопасность вашего аккаунта. Настроить 2FA можно через веб-интерфейс Proxmox:

- Перейдите в

Datacenter->Permissions->Two Factor. - Выберите тип 2FA (например, TOTP) и следуйте инструкциям для настройки.

3. Сетевые настройки

Брандмауэр

Настройте и используйте встроенный брандмауэр Proxmox для ограничения доступа к системе. Брандмауэр можно настроить через веб-интерфейс или вручную через командную строку.

- Включите брандмауэр на уровне центра обработки данных и узла:

bash

pve-firewall enable pve-firewall start - Определите правила доступа для управления и других сервисов. Например, чтобы разрешить доступ к порту 8006 (веб-интерфейс Proxmox) только с определенного IP-адреса:

bash

pve-firewall rule add --action ACCEPT --type in --proto tcp --dport 8006 --source 192.168.1.100

VPN

Используйте VPN для доступа к интерфейсу управления Proxmox. Это поможет ограничить доступ к системе только доверенным пользователям. Можно использовать OpenVPN или WireGuard.

Изоляция сети

Разделите управление и данные на разные сетевые интерфейсы. Например, используйте один интерфейс для доступа к веб-интерфейсу управления и другой для виртуальных машин.

4. Защита веб-интерфейса Proxmox

Ограничение доступа

Ограничьте доступ к веб-интерфейсу только доверенным IP-адресам. Это можно сделать с помощью настроек брандмауэра или конфигурации веб-сервера Nginx.

HTTPS

Настройте HTTPS для веб-интерфейса Proxmox с использованием SSL-сертификата. Для этого используйте Let’s Encrypt или другой сертификат, полученный от доверенного центра сертификации.

- Установите необходимые пакеты:

bash

apt install pve-manager pve-docs - Настройте сертификаты и конфигурацию веб-сервера:

bash

openssl req -new -newkey rsa:2048 -nodes -keyout /etc/ssl/private/pve.key -out /etc/ssl/private/pve.csr openssl x509 -req -days 365 -in /etc/ssl/private/pve.csr -signkey /etc/ssl/private/pve.key -out /etc/ssl/private/pve.crt

5. Логи и мониторинг

Логи

Регулярно проверяйте системные логи на предмет подозрительной активности. Логи можно просматривать в /var/log/ и через веб-интерфейс Proxmox.

Примеры логов:

syslog— основной системный лог.auth.log— журнал аутентификации.

Для просмотра логов используйте:

tail -f /var/log/syslog

tail -f /var/log/auth.log

Мониторинг

Используйте инструменты мониторинга, такие как Zabbix или Prometheus, для наблюдения за состоянием Proxmox. Эти инструменты помогут вам вовремя обнаружить и реагировать на потенциальные угрозы. Настройте Zabbix-агент на сервере Proxmox:

apt install zabbix-agent

systemctl enable zabbix-agent

systemctl start zabbix-agent

6. Управление пользователями

Минимальные права

Применяйте принцип минимальных прав доступа, предоставляя пользователям только необходимые права. Это поможет снизить риск несанкционированного доступа к критическим функциям. Например, создайте роль с минимальными правами для пользователей, которым нужно только просматривать статистику:

pveum roleadd PVEAudit --privileges "VM.Audit Datastore.Audit Sys.Audit"

pveum usermod user@pam -role PVEAudit -path /vms

Разделение ролей

Создайте и используйте роли для управления доступом к различным функциям и ресурсам. Например, разделите администраторов и операторов:

pveum roleadd PVEOps --privileges "VM.PowerMgmt VM.Monitor Datastore.AllocateSpace"

pveum usermod operator@pam -role PVEOps -path /vms

7. Резервное копирование

Регулярные бэкапы

Настройте регулярное резервное копирование виртуальных машин и конфигураций. Это можно сделать с помощью встроенных инструментов резервного копирования Proxmox или сторонних решений, таких как Veeam. Пример настройки резервного копирования:

- Создайте задание резервного копирования через веб-интерфейс.

- Настройте параметры резервного копирования (частота, хранилище, тип резервной копии).

- Убедитесь, что резервные копии успешно создаются и хранятся в безопасном месте.

8. Настройки безопасности Proxmox

SSH

Защитите доступ по SSH, используя ключи SSH вместо паролей и ограничивая доступ только определенным IP-адресам.

- Отредактируйте конфигурацию SSH:

bash

nano /etc/ssh/sshd_config - Убедитесь, что параметр

PermitRootLoginустановлен вnoилиwithout-password.

Для дополнительной безопасности создайте пару SSH-ключей и скопируйте публичный ключ на сервер Proxmox:

ssh-keygen -t rsa -b 2048

ssh-copy-id user@proxmox-server

Fail2Ban

Установите и настройте Fail2Ban для защиты от брутфорс-атак.

apt install fail2ban

Настройте правила Fail2Ban в /etc/fail2ban/jail.local для защиты SSH и других сервисов:

[ssh]

enabled = true

port = ssh

filter = sshd

logpath = /var/log/auth.log

maxretry = 3

9. Снижение поверхности атаки

Удаление ненужных сервисов

Отключите или удалите ненужные сервисы и порты. Это поможет уменьшить количество потенциальных точек входа для злоумышленников.

- Список запущенных служб:

bash

systemctl list-units --type=service - Отключите ненужные службы:

bash

systemctl disable <service-name> systemctl stop <service-name>

Обновление и управление пакетами

Регулярно проверяйте установленные пакеты и удаляйте те, которые не используются.

apt autoremove

10. Другие меры защиты Proxmox

Использование IDS/IPS

Внедрите системы обнаружения и предотвращения вторжений (IDS/IPS), такие как Snort или Suricata. Это поможет обнаружить и предотвратить потенциальные атаки.

Ревизии и аудиты безопасности

Периодически проводите ревизии и аудиты безопасности для выявления уязвимостей и их устранения. Это позволит поддерживать высокий уровень защиты вашей системы. Пример настройки аудита:

- Установите и настройте аудит:

apt install auditd

- Настройте правила аудита в файле

/etc/audit/audit.rulesдля отслеживания изменений в системных файлов и директориях:

# Track changes to system binaries

-w /bin -p wa -k bin_change

-w /sbin -p wa -k sbin_change

-w /usr/bin -p wa -k usr_bin_change

-w /usr/sbin -p wa -k usr_sbin_change

# Track changes to critical configuration files

-w /etc/passwd -p wa -k passwd_change

-w /etc/shadow -p wa -k shadow_change

-w /etc/group -p wa -k group_change

# Track use of privileged commands

-w /bin/su -p x -k privileged_command

-w /bin/sudo -p x -k privileged_command

- Перезапустите службу

auditdдля применения изменений:

systemctl restart auditd

Развитие сетевой безопасности

Настройте сетевые правила с помощью iptables или nftables для фильтрации трафика и предотвращения сетевых атак. Пример блокировки нежелательного трафика:

iptables -A INPUT -s <нежелательный_IP> -j DROP

Журналирование сетевого трафика

Включите журналирование сетевого трафика для анализа и обнаружения аномальной активности. Используйте инструменты, такие как tcpdump или Wireshark:

tcpdump -i eth0 -s 0 -w /tmp/capture.pcap

Регулярные аудиты конфигурации

Проводите аудиты конфигурации Proxmox для выявления неправильных настроек безопасности и их исправления. Проверьте файлы конфигурации в /etc/pve/ и /etc/default/.

Резервное копирование конфигураций

Настройте регулярное резервное копирование конфигураций Proxmox для быстрого восстановления после инцидентов безопасности. Используйте инструменты резервного копирования Proxmox или напишите скрипты на основе pvesh для автоматизации процесса.

Заключение

Соблюдение этих лучших практик поможет значительно повысить безопасность вашего Proxmox VE и защитить его от потенциальных атак. Регулярное обновление системы, настройка сильной аутентификации и авторизации, использование брандмауэра и VPN, мониторинг системы и управление доступом пользователей — все эти меры совместно обеспечат надежную защиту вашей виртуализационной инфраструктуры.

Помните, что безопасность — это непрерывный процесс, и важно регулярно анализировать и совершенствовать систему защиты.

Выберите наиболее подходящие меры безопасности в зависимости от специфики вашей инфраструктуры и требований к безопасности, чтобы обеспечить стабильную работу Proxmox VE и защитить её от возможных угроз.

|

|

Внимание! Данная статья не является официальной документацией.Использование информации необходимо выполнять с осторожностью, используя для этого тестовую среду.

Если у вас есть вопросы о построении современных систем резервного копирования, репликации, синхронизации данных и защиты от программ вымогателей обратитесь в нашу компанию для получения консультации о современных технологиях резервного копирования и восстановления данных. Наша компания имеет более чем 20-летний опыт в этой области. |

||||

Десять лучших практик резервного копирования в Казахстане

- Перенос гипервизора Proxmox на новый физический сервер

- Использование OpenShift для контейнеров Docker — глубокое погружение

- Использование Wazuh для мониторинга безопасности Proxmox

- Установка, настройка и использование Fail2Ban на zVirt

- Установка, настройка и использование Graylog Community Edition в Proxmox

- Установка, настройка и использование Elasticsearch в Proxmox

- Установка, настройка и использование Kibana в Proxmox

- Установка, настройка и использование Logstash в Proxmox

- Использование ИИ для анализа логов Proxmox

- Установка, настройка и использование Ceph в OpenStack